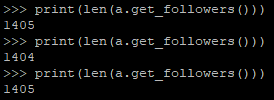

之前写了一系列比特币私钥、公钥、地址有关的帖子

- 学习了一下Base58编解码

- 继续学习Base58以及Base58Check

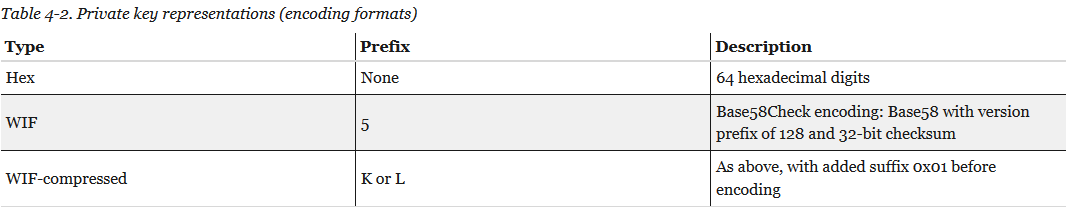

- 继续学习比特币的私钥 & 私钥的表示方法

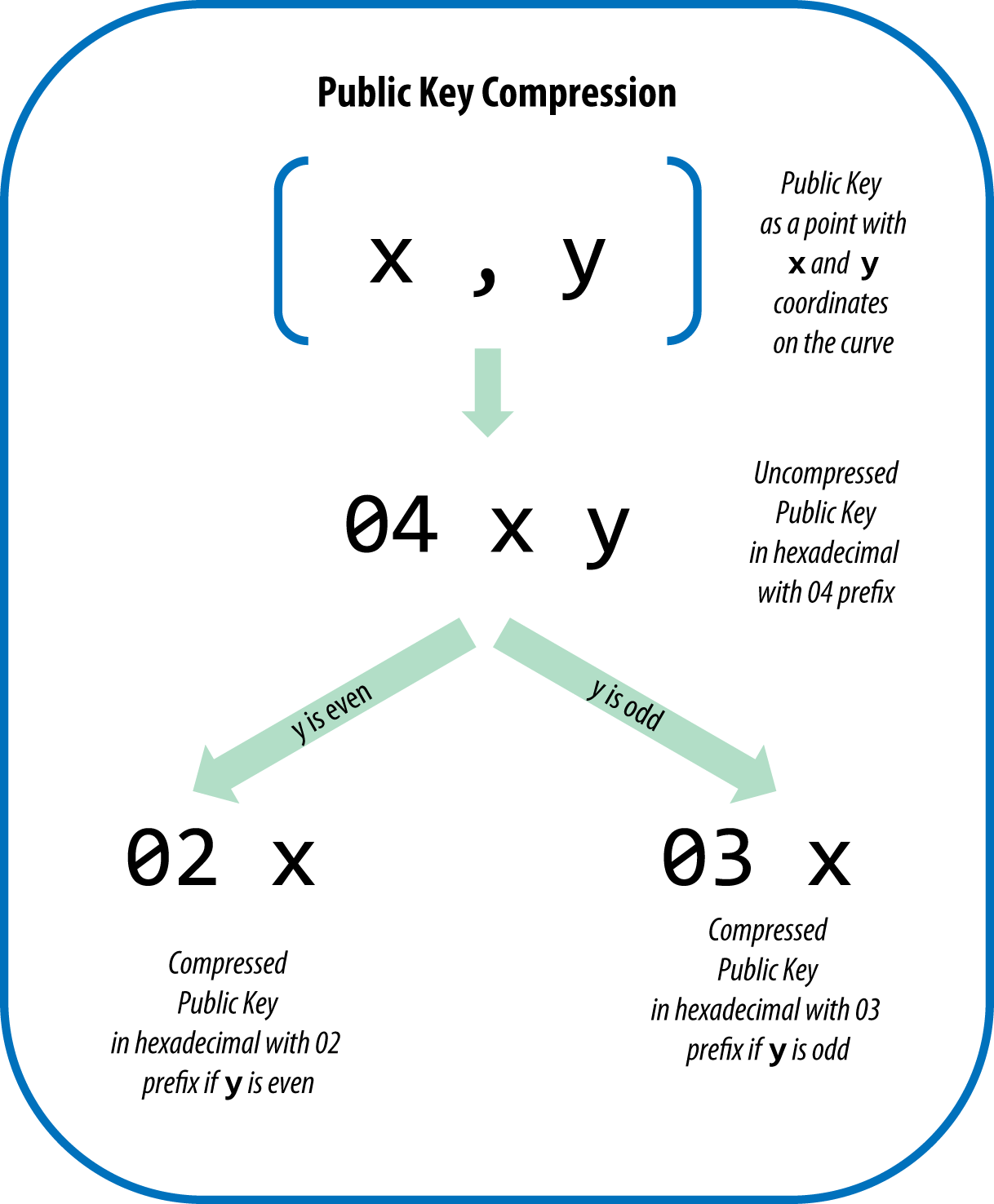

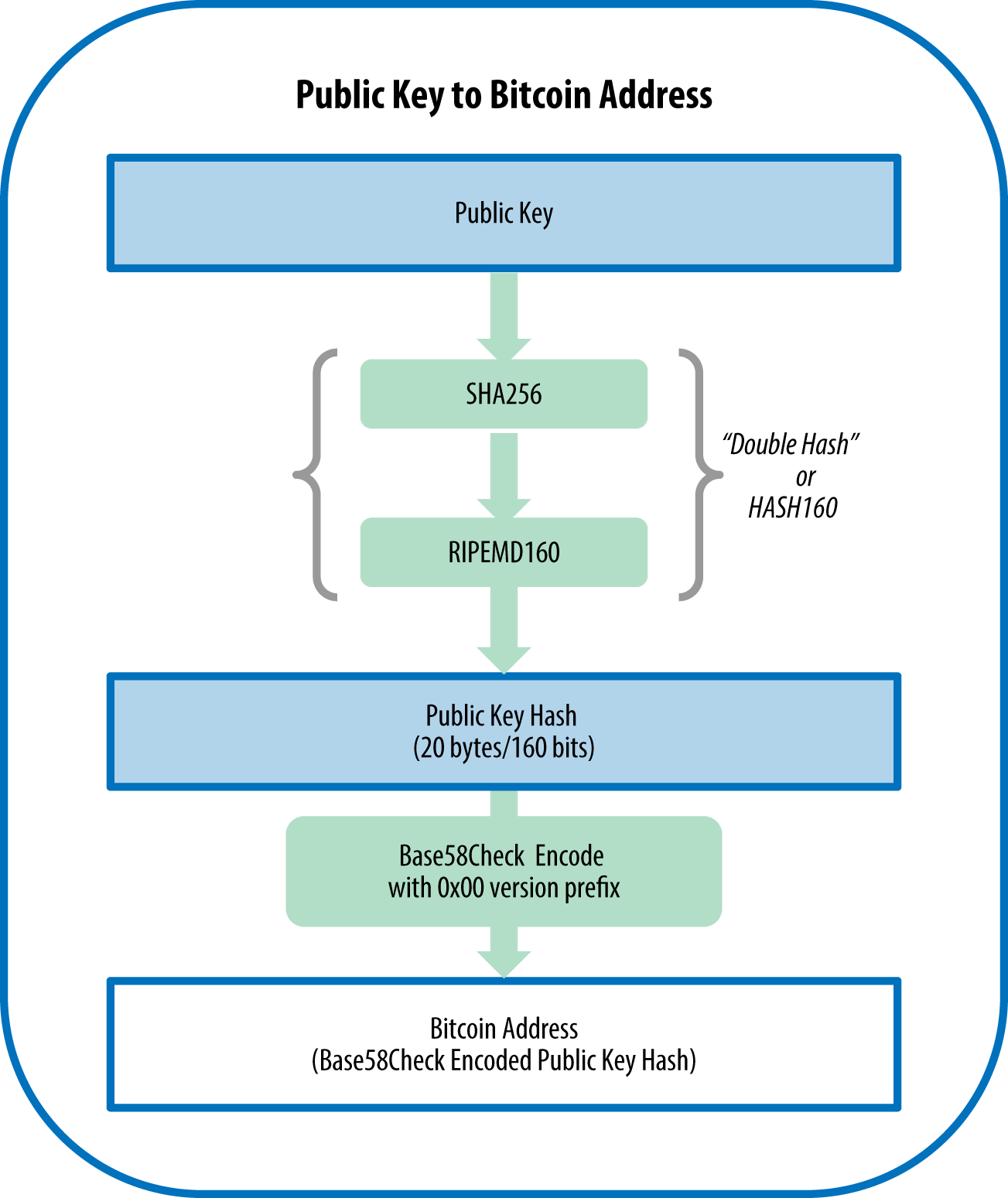

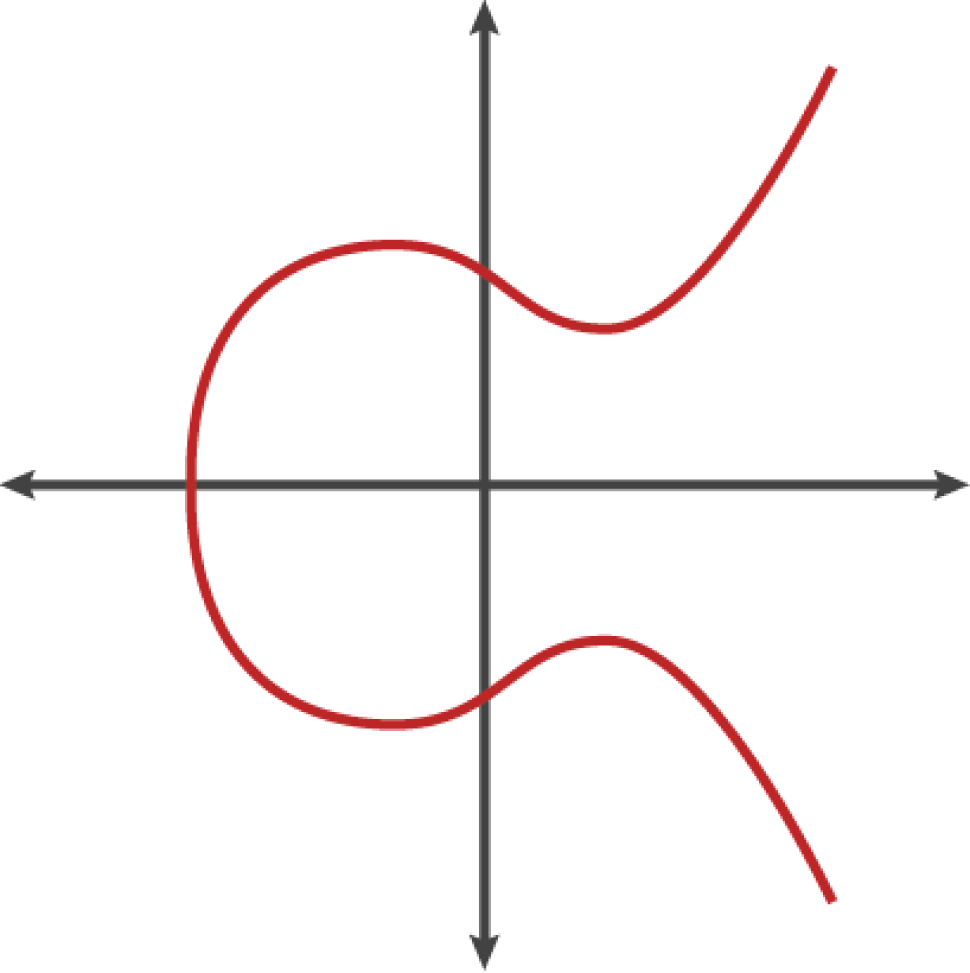

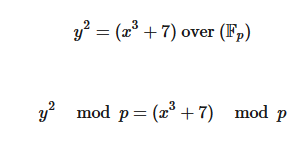

- 每天进步一点点: 学习比特币的公钥

- 每天进步一点点: 比特币的公钥压缩与地址

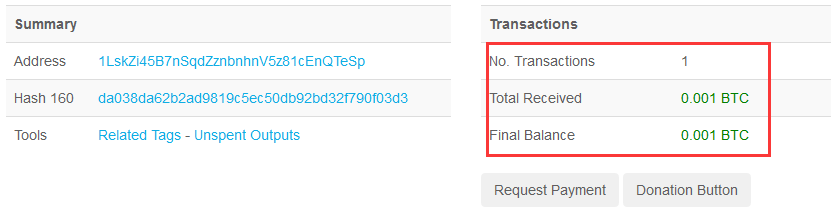

- 真金白银出真知: 测试一下生成的比特币地址😭😭

有朋友私下里对我表示很关心: 是不是闲的?

其实我做这些都是为了迎接比特币的分叉。

分叉很迷糊

话说原本都说好了,8月1号不分叉,然后一夜之间画风又变了,说8月1日肯定分叉。

然后又说这个交易所支持,那个交易所不支持的,彻底迷糊。

搞得我们这些菜鸟晕头转向。

blockchain.info 私钥

不能直接取私钥

我咨询了一下专家,说币放在blockchain很安全,因为blockchain.info可以拿到私钥。

包括 @deanliu 老师也这么和我说

然后我去找了半天,也没找到取得私钥的地方

后来网上搜索了一下,说新版本的blockchain.info不能直接导出私钥了

间接方式也很麻烦

既然不能直接,那么就意味着可以用间接曲折的方式实现喽

百度了一下,果不其然,然而那个曲折劲啊

还要依赖第三方的脚本,总之我是很迷糊

创建新的私钥&地址

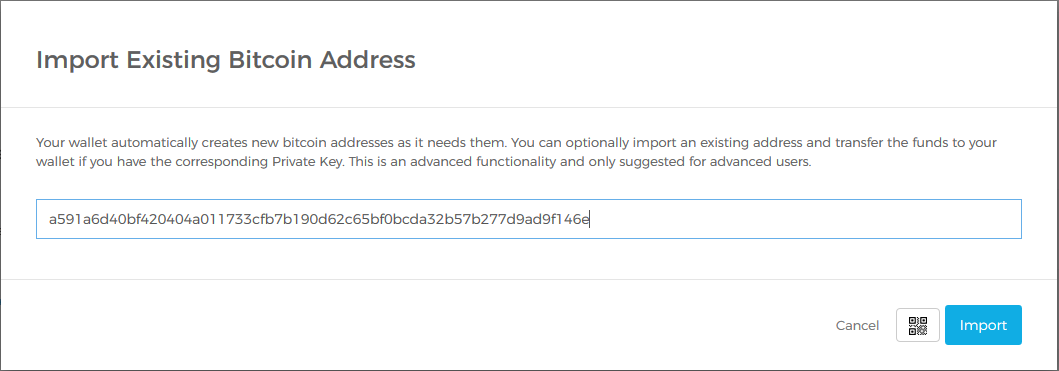

然后用看到中文区的朋友 @kenchung 的这篇文章

仔细拜读了一下,原来不是直接从Blockchain.info上获得私钥

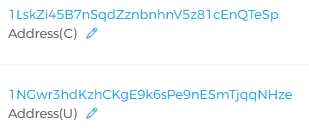

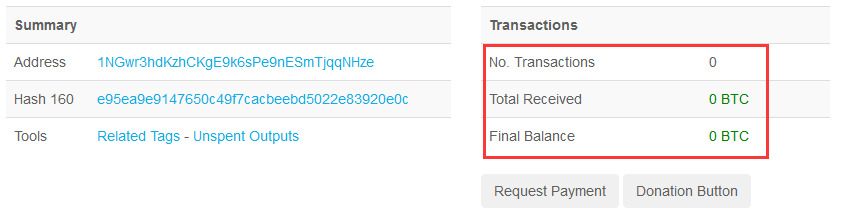

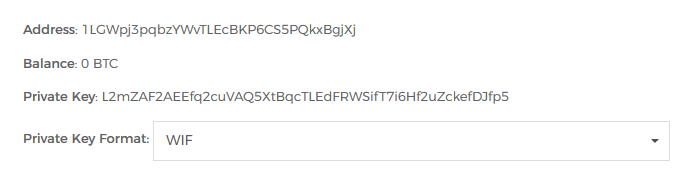

而是用https://www.bitaddress.org 生成一组新的私钥地址对

然后把这个导入到Blockchain.info钱包

再把币都转过来,也不失为一种好方法

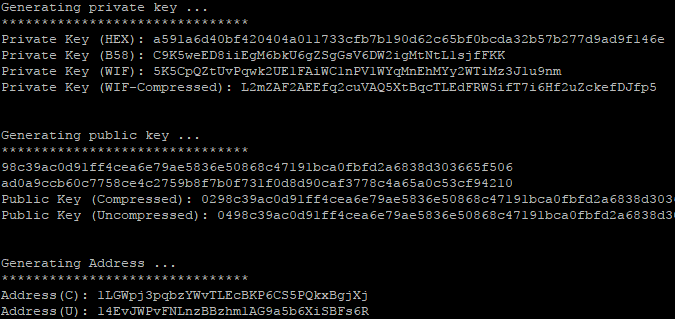

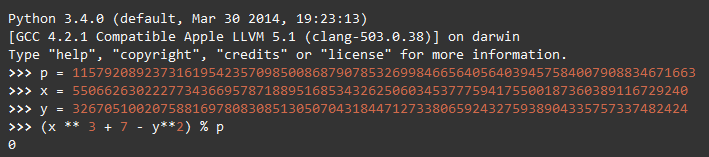

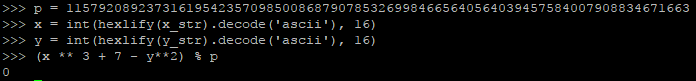

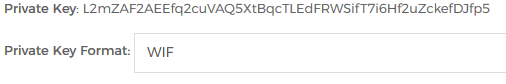

自己生成私钥&地址

话说我觉得 @kenchung 的方法不错

然后我又咨询持币数万的大佬们

大佬们有的说那个生成地址的工具安全,有的说不安全,有的建议我review全部代码(干脆杀了我吧),有的建议我下core钱包,据说130G,而且据说等我同步完,可能就10月份了。

总之,我又迷糊了😵😵😵😵😵。

然后又有大佬说,他们都是自己写钱包

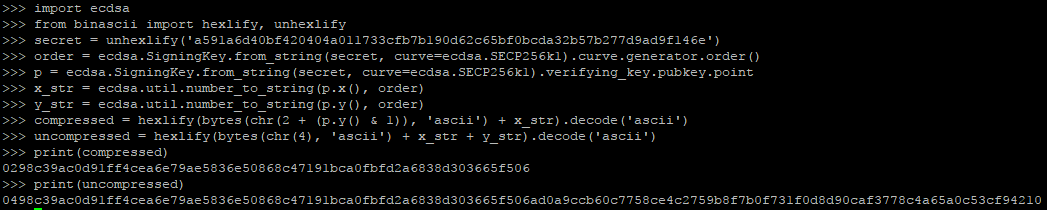

我想了想,写钱包一点也不懂,生成给地址和私钥还应该有一定的可行性吧

估计有机会在8月1日之前完成。

于是就有了这一系列的学习过程诞生。

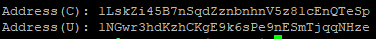

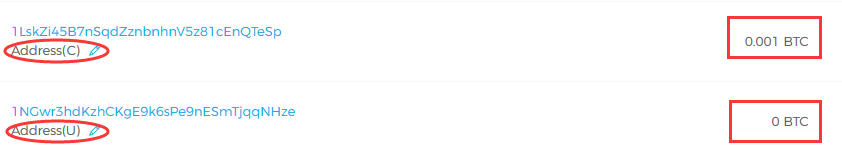

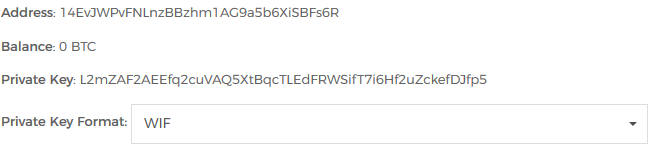

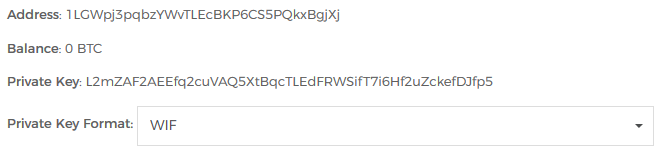

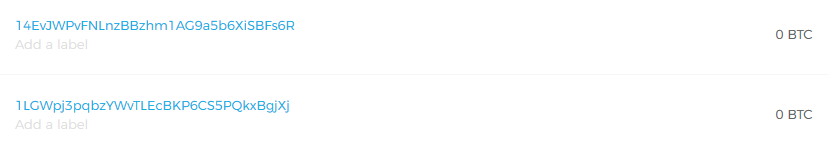

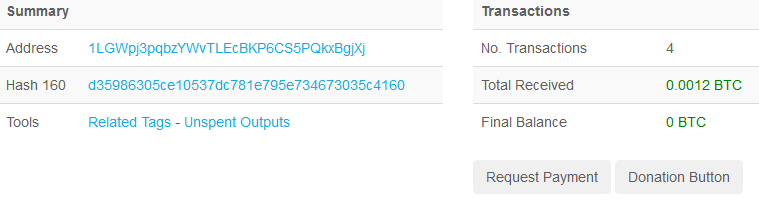

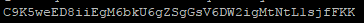

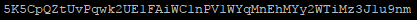

最终也生成了一组私钥和地址。

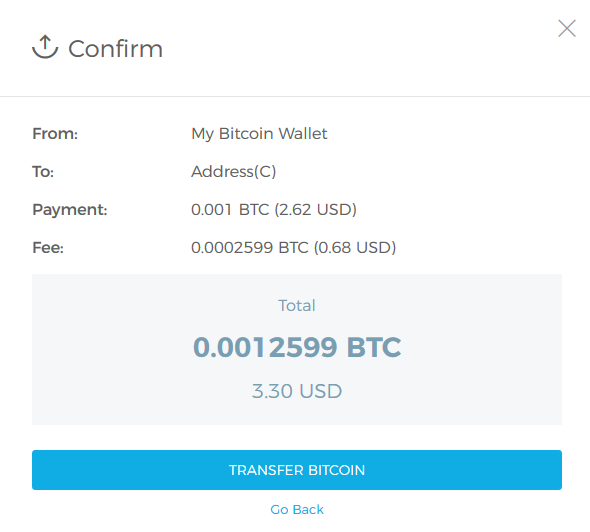

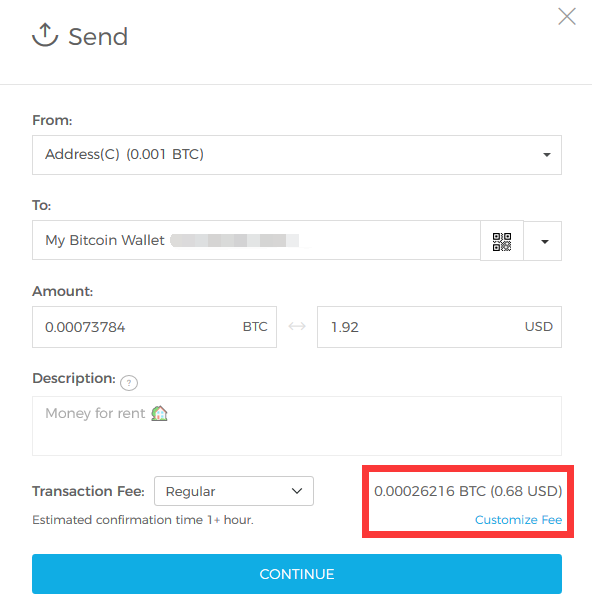

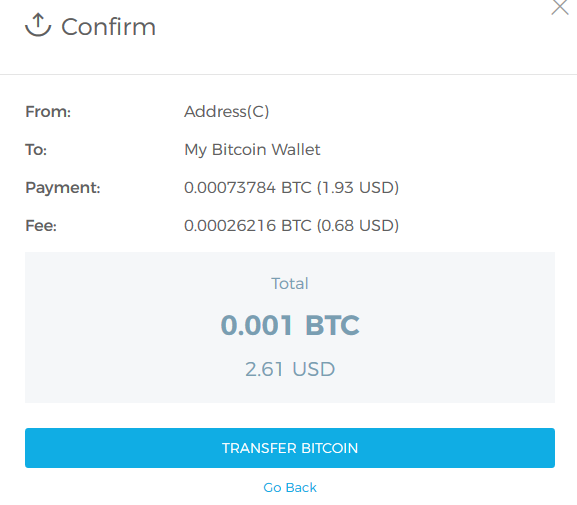

然后昨晚把比特币都扔自己生成的地址里去了。

忐忑了一宿,会不会有啥漏洞,币全没了呢?

安慰自己说,如果因为自己生成的地址有问题,导致币被盗,就当学艺不精,交学费了吧。

早晨起来一看,还好,币还安在。

那就耐心的等分叉吧

总结

虽然很是折腾,但是这个过程收获不菲,弄懂了好多之前不了解的东西。

这个系列的文章暂时到此为止,写出来容易,学的过程太累。

@deanliu 刘老师过来看看,要不要把你的币都转到我这里来,我帮你免费保管。

This page is synchronized from the post: 谢天谢地,比特币还在,静待分叉